SSO Group Mapping

Mit Group Mappings können Owner und Admins Gruppen aus ihrem Identitätsanbieter (IdP) mit den Organisationen und Rollen in DeepCloud verknüpfen. Auf diese Weise lässt sich die Zuordnung von SSO-Benutzern zu den DeepCloud-Organisationen zentral im IdP verwalten, anstatt dies manuell in DeepCloud durchführen zu müssen. Dies vereinfacht die Benutzerverwaltung und erhöht Konsistenz und Sicherheit.

Group Mappings ermöglichen die Verbindung von Gruppen aus Ihrem IdP mit den entsprechenden Organisationen und Rollen in DeepCloud. Wenn sich ein SSO-Benutzer anmeldet, weist DeepCloud automatisch die konfigurierten Organisationen und Rollen zu, die den Sicherheits-Gruppen des Benutzers zugeordnet wurden.

Die Verwaltung der Organisationen und Rollen für Ihre SSO-Benutzer wird somit durch den IdP gesteuert, was eine zentrale Quelle der Wahrheit schafft.

Bevor Sie Group Mappings in DeepCloud einrichten können, muss Ihr IdP so konfiguriert sein, dass er die Gruppeninformationen der Benutzer während der SSO-Authentifizierung übermittelt.

Voraussetzungen

Microsoft Entra (Azure)

Konfiguration IDP

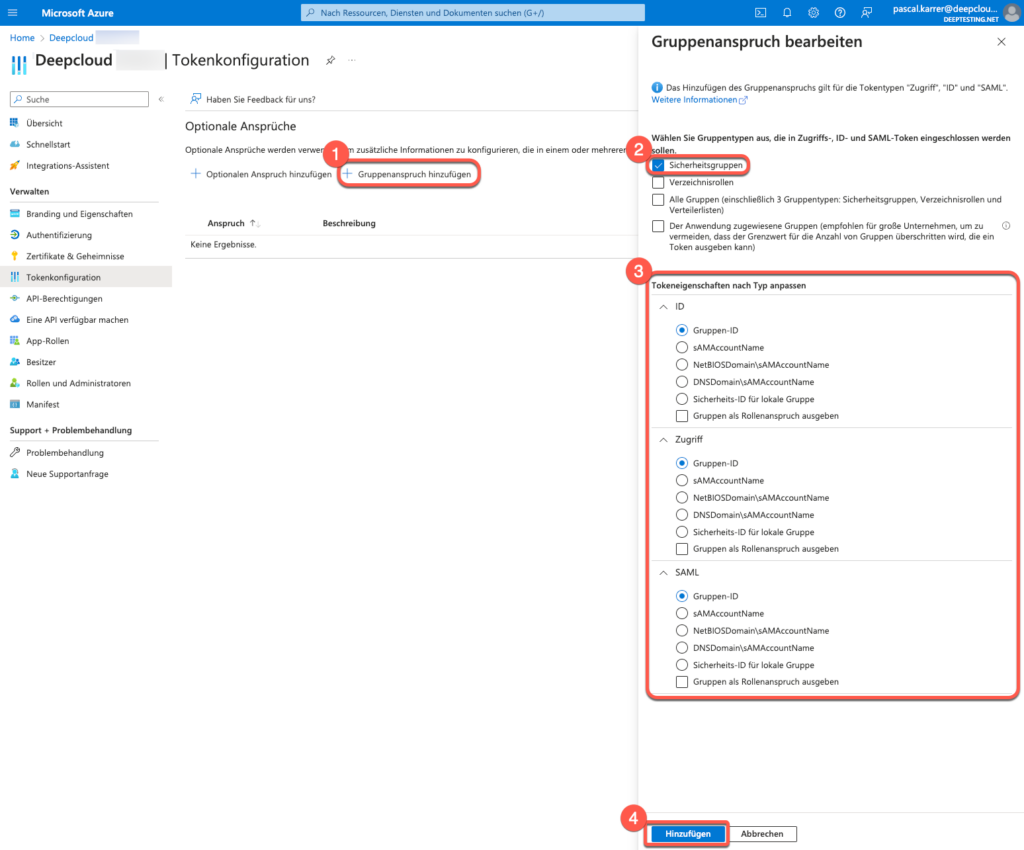

- Suchen Sie im Azure-Portal nach der DeepCloud App-Registrierungen

Gehen Sie zum Azure-Portal und navigieren Sie zu Azure Active Directory > Microsoft Entra ID > App-Registrierungen. Suchen Sie Ihre DeepCloud-Anwendung und wählen Sie diese aus. - Wählen Sie in der Navigationsleiste die Option Tokenkonfiguration

- Klicken Sie auf Gruppenanspruch hinzufügen. Das Dialogfeld „Gruppenanspruch“ wird angezeigt.

a. Wählen Sie „Sicherheitsgruppen“ als Gruppentyp aus. - Wählen Sie Gruppen-ID, um den eindeutigen Gruppenbezeichner zu verwenden. Mit dieser Auswahl kann das Group-Mapping in DeepCloud anhand der Objekt-IDs (zum Beispiel efa39f24-e8db-4526-b65d-cc029d874c3c) erstellt werden.

OKTA

Konfiguration IDP

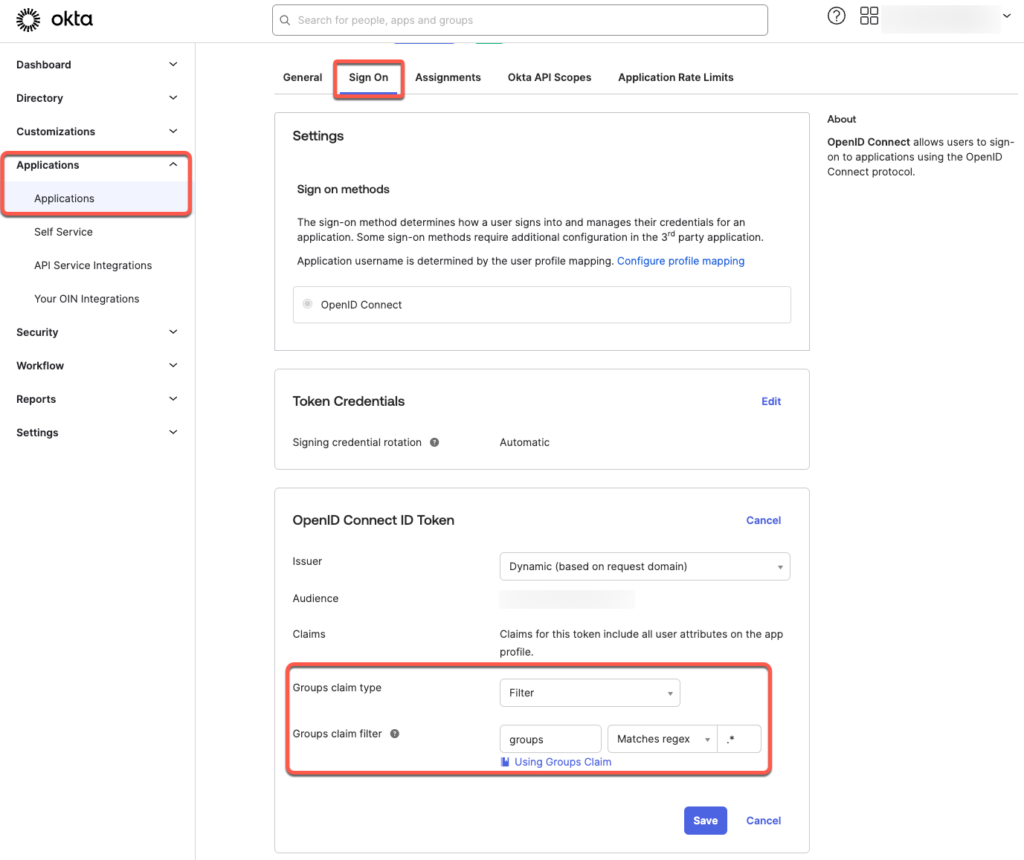

- Suchen Sie im Okta Admin Dashboard nach der DeepCloud Applikation

Gehen Sie insOkta Admin Dashboard und navigieren Sie zu Applications > Applications. Suchen Sie Ihre DeepCloud-Anwendung und wählen Sie diese aus. - Wählen Sie in der Navigationsleiste die Option Sign On

- Klicken Sie bei OpenID Connect ID Token auf Edit.

a. Wählen Sie für „Groups claim type“ Filter

b. Wählen Sie für „Groups claim filter“ „groups“ „Match Regex“ „.*“ - Speichern Sie die Änderungen

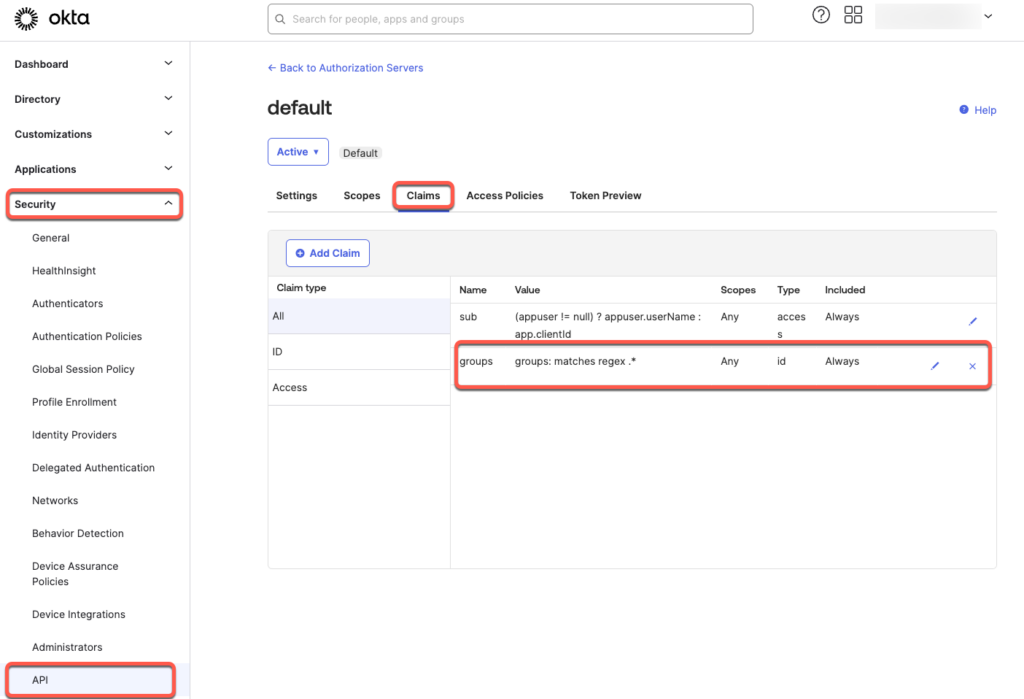

Damit OKTA die Group-Claims im ID-Token mitsendet, folgen Sie diesen Schritten:

- Navigieren Sie zu Security > API.

- Wählen Sie den gewünschten Authorization Server aus, welchen Sie für die DeepCloud Applikation verwenden. Im Normalfall ist das „Default“

- Klicken Sie auf den Reiter Claims.

- Fügen Sie einen neuen Group-Claim hinzu

a. Klicken Sie auf die Schaltfläche „Add Claim“.

b. Geben Sie dem Claim den Namen „groups“.

c. Wählen Sie als Token type „ID Token – Always“

d. Wählen Sie als Value type „Groups“

e. Wählen Sie für als filter „Matches Regex“ „.*“ - Speichern Sie die Anpassungen

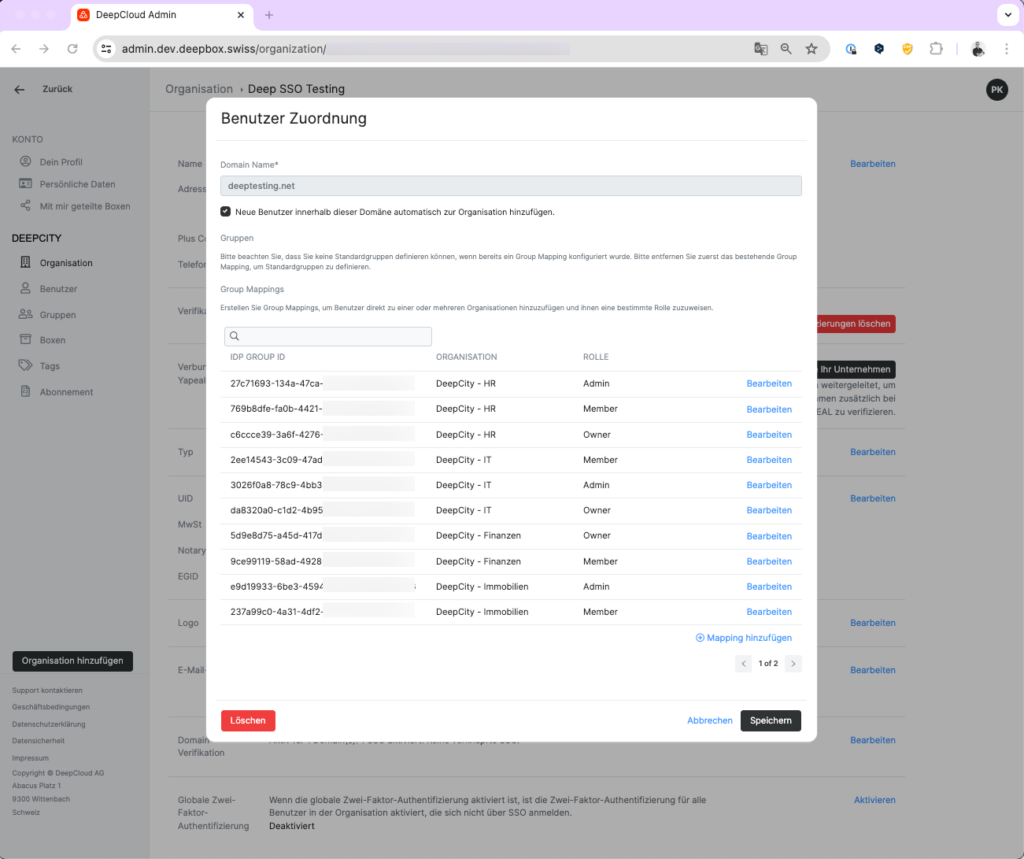

Konfiguration Group Mapping in DeepCloud

- Öffnen Sie die Domain-/SSO-Konfiguration

Gehen Sie ins DeepAdmin und navigieren Sie zu Organisation > Domain Verifikation / SSO Konfiguration > Bearbeiten. Der Dialog „Domain Verification / SSO Konfiguration“ wird angezeigt. - Wählen Sie Zugriffsverwaltung, um das Group-Mapping zu bearbeiten oder zu erstellen. Der Dialog „Zugriffsverwaltung“ wird angezeigt.

a. Aktivieren Sie die Checkbox „Benutzer dieser Domäne beim Login automatisch zur Organisation hinzufügen“. - Konfigurieren Sie ein neues Group-Mapping über „Mapping hinzufügen“.

a. Geben Sie die Objekt-ID der Sicherheitsgruppe aus Microsoft Entra ID an oder den Gruppenname aus dem Okta Admin an.

b. Wählen Sie die entsprechende Organisation

c. Wählen Sie die entsprechende Rolle.

Hinweis

Bitte beachten Sie, dass Sie kein Group Mapping definieren können, wenn bereits ein Standardgruppen konfiguriert sind. Bitte entfernen Sie zuerst die bestehenden Standardgruppen, um ein Group-Mapping zu definieren.

Limitierungen

DeepCloud unterstützt Anmelde-Token, die bis zu 200 Group-IDs (OKTA bis zu 100 Gruppen) enthalten. Wenn Sie mehr als 200 Gruppen pro Benutzer verwenden möchten, wenden Sie sich bitte an unseren Support.

Hat dies Ihre Frage beantwortet?

Verwandte Beiträge

SSO-Konfiguration

Als Owner oder Admin Ihrer Organisation haben Sie die Möglichkeit einen IdP für Ihre DeepCloud Organisation zu konfigurieren. Dies hat den Vorteil, dass alle Benutzer, welche ...

Was kann ich mit Gruppen machen?

In eine Gruppe kann man mehrere Benutzer hinzufügen und widerspiegeln Teams innerhalb einer Organisation. Dies ist besonders hilfreich, wenn man mit vielen verschiedenen Boxen ...