Configuration SSO

Automatically translated

En tant que propriétaire ou administrateur de votre organisation, vous avez la possibilité de configurer un IdP pour votre organisation DeepCloud. Cela a l’avantage que tous les utilisateurs qui se connectent avec le domaine vérifié doivent à l’avenir se connecter via cet IdP.

Conditions préalables

Les conditions préalables à la configuration SSO sont les suivantes :

- Une vérification de domaine est active

- Abo Large minimum

- Possibilité de connecter l’IdP via OpenID Connect

- Tous les utilisateurs doivent avoir rempli l’attribut « email » sur la configuration de l’IdP avec l’adresse e-mail avec laquelle l’utilisateur se connecte à la DeepBox.

La vérification du domaine doit impérativement être effectuée avant la configuration SSO.

Pour savoir comment configurer une vérification de domaine, consultez cet article .

Configuration SSO DeepCloud

- Allez dans DeepAdmin > Organisation et cliquez sur « Modifier » sous « Vérification du domaine / Configuration SSO » . La boîte de dialogue « Vérification du domaine / Configuration SSO » s’affiche.

- Dans la boîte de dialogue qui s’ouvre, cliquez sur « Configuration SSO ».

- Remplissez les valeurs selon votre IdP :

– ID client

– Clé secrète client

– URL de configuration OpenID - Placez l’URL de redirection désignée dans l’intégration de l’application de votre IdP

- Cochez la case « Activer SSO » et cliquez sur « Enregistrer ».

REMARQUE !

Dès que la configuration SSO est activée, les utilisateurs du domaine concerné ne peuvent se connecter à la DeepBox que via cette configuration SSO.

Configuration SSO dans Microsoft Entra-ID

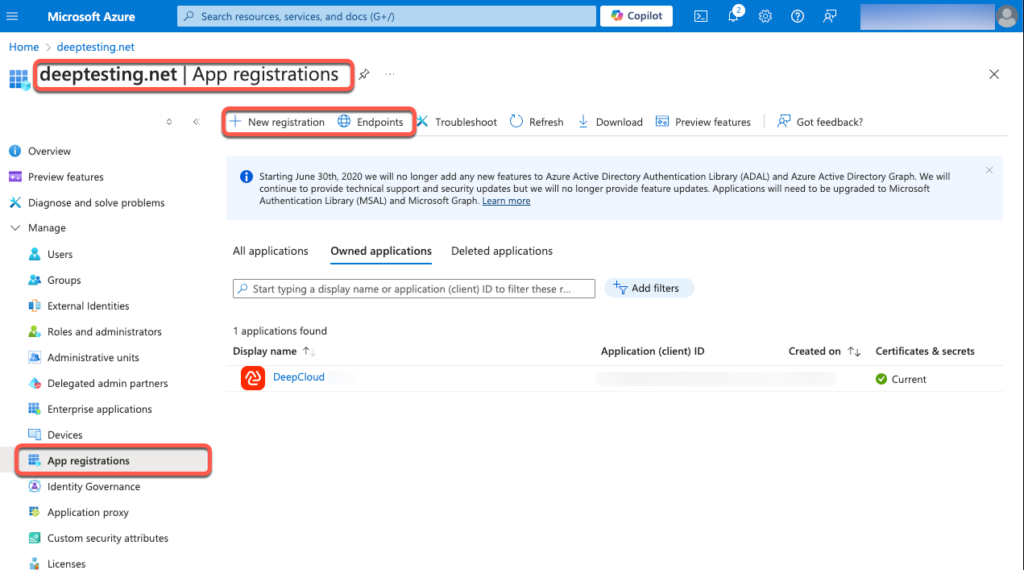

- Recherchez les enregistrements d’applications sur le portail Azure

Allez sur le portail Azure et naviguez vers Azure Active Directory > Microsoft Entra ID > Enregistrements d’applications. - Cliquez sur « New registration »

a. Donnez un nom approprié à l’intégration de l’application, par exemple « DeepCloud » (ce nom sera affiché aux utilisateurs lors de leur connexion initiale)

b. Définissez quels utilisateurs ont accès à l’intégration de l’application web. (Recommandation : tous les utilisateurs de l’organisation ont accès)

c. Insérez l’URL de redirection de la configuration SSO DeepCloud comme URI de redirection

d. Terminer - Copiez maintenant l’ID de l’application (client) dans la configuration SSO de DeepCloud

- Créez un nouveau secret client et copiez le secret dans la configuration SSO de DeepCloud

a. Naviguez vers Certificates & secrets

b. Ajoutez un nouveau client

i. Saisissez une description appropriée

ii. Sélectionnez la période de validité

iii. Terminer

c. Copiez la valeur du secret dans la configuration SSO de DeepCloud (ATTENTION : Le secret ne sera affiché qu’initialement, il ne sera plus visible par la suite). - L’URL de configuration OpenID se trouve sur Entra ID dans les endpoints > OpenID Connect metadata document

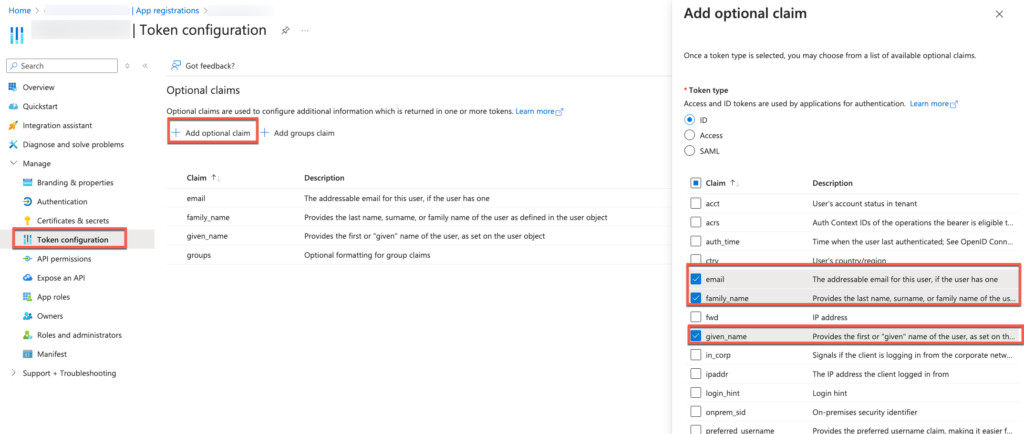

Facultatif : pour que les informations sur l’utilisateur soient mises à jour lors de la connexion (par exemple, changement de nom en cas de mariage), ces informations doivent être ajoutées au jeton d’identification.

- Ajoutez des revendications pour le jeton d’identification

a. Naviguez vers Token configuration

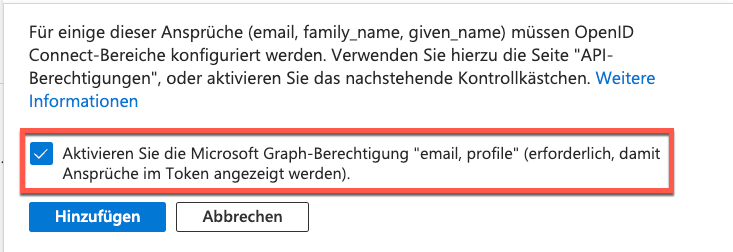

b. Ajoutez les revendications suivantes au token ID via« Add optinal claim » : email, family_name, given_name - Étendre les permissions de l’API Graph

a. Une fois les revendications ajoutées, les permissions Microsoft Graph nécessaires (email, profil) peuvent être ajoutées directement.

/

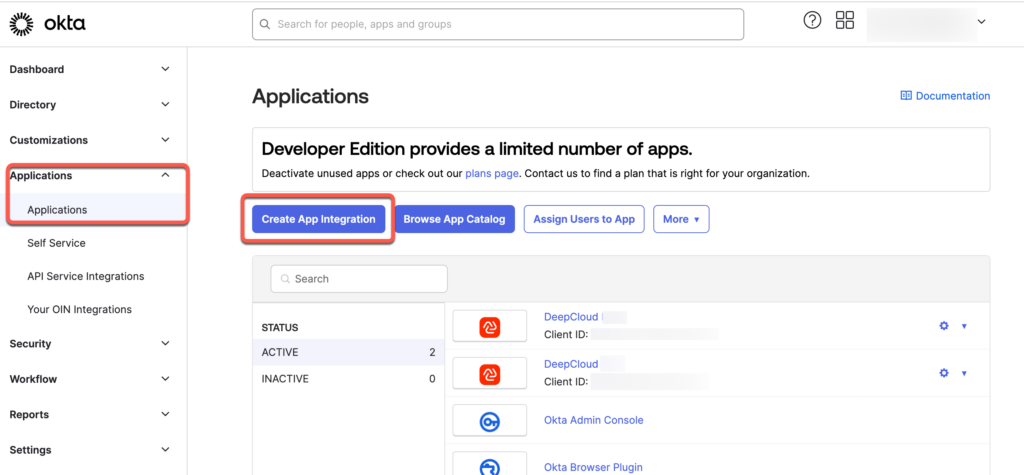

Configurer le SSO dans OKTA

- Naviguez vers le Tableau de bord Okta Admin Applications

Allez dans le Tableau de bord Okta Admin et naviguez vers Applications > Applications. - Cliquez sur « Create App Integration »

a. Sélectionnez « OIDC – OpenID Connect » comme méthode d’inscription

b. Sélectionnez « Web Application » comme type d’application

c. Donnez un nom approprié à l’intégration de l’application, par exemple « DeepCloud » (ce nom sera affiché aux utilisateurs lors de leur connexion)

d. Ajoutez l’URL de redirection de la configuration SSO de DeepCloud comme URI de redirection d ‘accès

e. Définissez quels utilisateurs ont accès à l’intégration de l’application web. (Recommandation : tous les utilisateurs de l’organisation ont accès)

f. Terminer - Copiez maintenant l’ID et le secret du client dans la configuration SSO de DeepCloud.

- Vous trouverez l’URL de configuration OpenID sur OKTA à l’adresse Security > API.

- Sélectionnez le serveur d’autorisation que vous souhaitez utiliser pour l’application DeepCloud. Normalement, il s’agit de « Default » et ouvrez les paramètres

a. Sous Settings, l’URI des métadonnées est indiquée. Vous pouvez l’utiliser dans la configuration SSO de DeepCloud.

Désactivation de la configuration SSO

La désactivation de la configuration SSO est possible uniquement par e-mail à support[at]deepcloud.swiss.

Avons-nous répondu à votre question ?

Related articles

Mappage du groupe SSO

Les mappages de groupes permettent aux propriétaires et aux administrateurs d’associer des groupes de leur fournisseur d’identité (IdP) à des organisations et des ...

Comment puis-je changer d'abonnement ?

Dans la gestion de compte, vous avez la possibilité d’apporter des modifications à votre abonnement de manière autonome sous l’option de menu « Abonnement ». ...