Limiter les claims de groupe aux groupes sélectionnés

Automatically translated

Dans Azure AD (Microsoft Entra ID), les appartenances à des groupes peuvent être incluses dans le jeton d’une application d’entreprise afin de contrôler les autorisations au sein de l’application.

Toutefois, Azure AD ne transmettant que jusqu’à 150 groupes directement dans le jeton, il est judicieux de limiter la portée des claims de groupe.

Si un utilisateur est membre de plus de 150 groupes, les informations sur les groupes peuvent ne plus être incluses dans le jeton, ce qui peut entraîner un manque de permissions dans DeepCloud.

Dans cet article, vous apprendrez comment :

- ajouter des groupes à une application d’entreprise, et

- configurer les claims des groupes

pour que seuls les groupes pertinents (liés à DeepCloud) soient inclus dans le token

Conditions préalables

Avant de commencer, assurez-vous que les points suivants sont remplis :

- Une vérification de domaine est active

- La configuration SSO est activée

- Le mappage de groupe SSO est activé

Limiter les claims de groupes aux groupes pertinents pour DeepCloud

Pour vous assurer que seuls les groupes pertinents pour DeepCloud sont inclus dans le jeton, procédez comme suit :

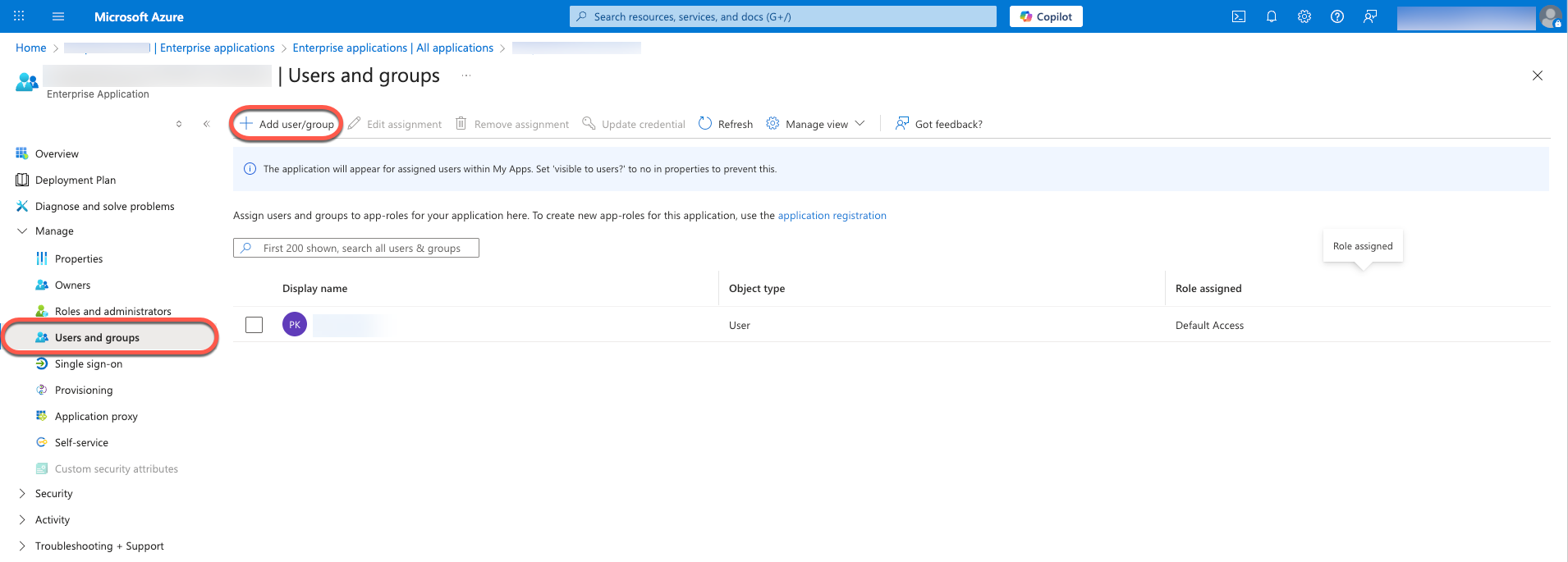

1. attribuer des groupes pertinents

- Ouvrez le portail Azure : https://portal.azure.com

- Naviguez vers

Azure Active Directory → Enterprise Applications - Sélectionnez l’application d’entreprise appropriée (par exemple, DeepCloud).

- Ouvrez Users and Groups dans le menu de gauche.

- Cliquez sur + Add user/group.

- Sélectionnez les groupes pertinents pour DeepCloud.

- Cliquez sur Assign pour ajouter les groupes

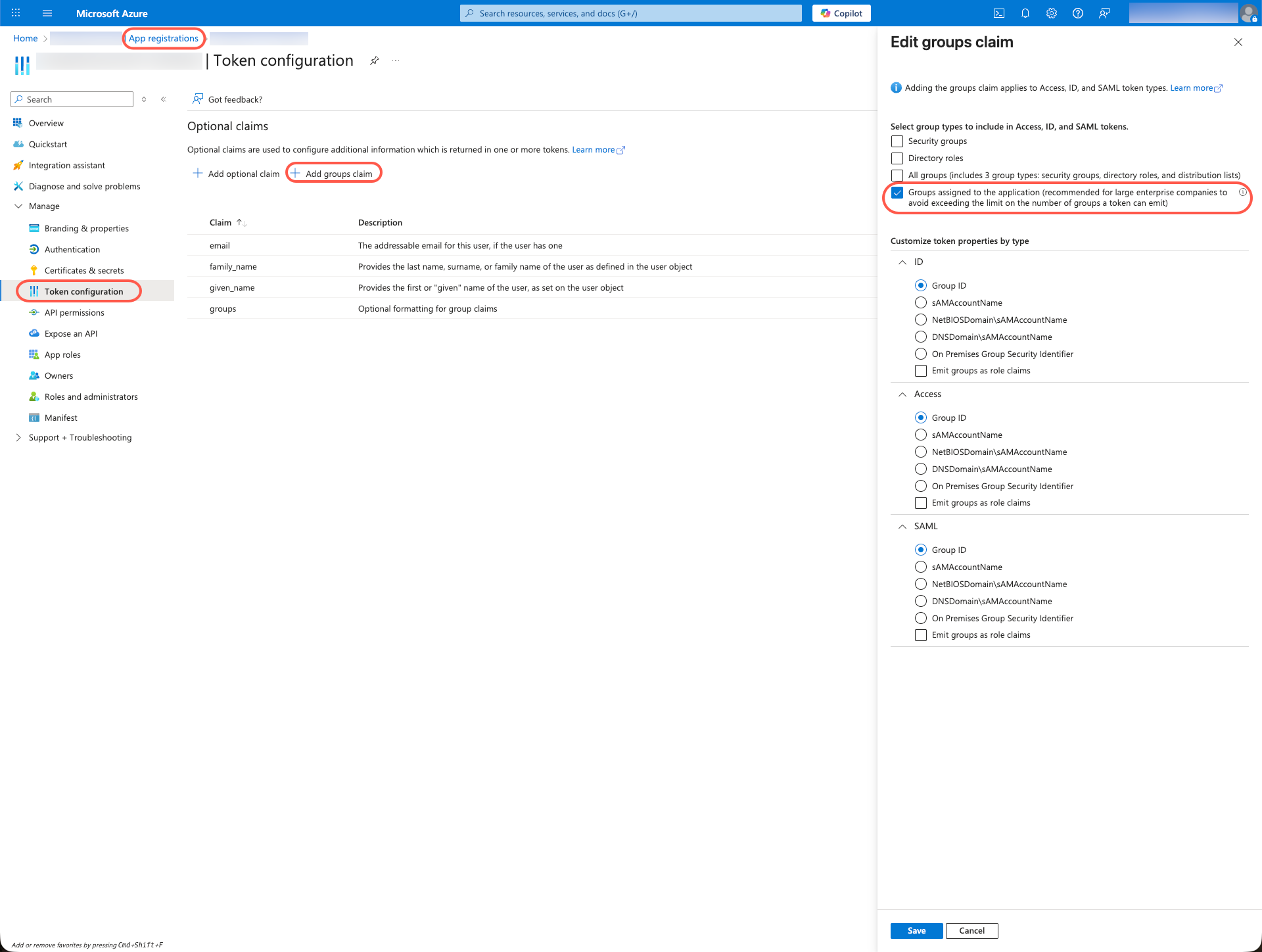

2. configurer des claims de groupe

- Dans le portail Azure, accédez à

Azure Active Directory → Registres d‘ applications. - Sélectionnez le registre d’application concerné (application cliente).

- Allez dans Gérer → Configuration du jeton

- Cliquez sur + Ajouter une revendication de groupe.

- Dans la boîte de dialogue, sélectionnez :

- Groupes attribués à l’application

(Recommandé pour les grandes entreprises afin de ne pas dépasser la limite de groupe dans le jeton).

- Groupes attribués à l’application

- Cliquez sur Enregistrer.

Résultat

Après cette configuration, le jeton d’identification ou d’accès ne contiendra que les identifiants de groupe des groupes DeepCloud attribués.

Ainsi, les jetons restent légers, les limites Azure sont respectées et les autorisations DeepCloud sont correctement conservées.

Avons-nous répondu à votre question ?

Related articles

Configuration SSO

En tant que propriétaire ou administrateur de votre organisation, vous avez la possibilité de configurer un IdP pour votre organisation DeepCloud. Cela a l’avantage que ...

Mappage du groupe SSO

Les mappages de groupes permettent aux propriétaires et aux administrateurs d’associer des groupes de leur fournisseur d’identité (IdP) à des organisations et des ...

Revendication de domaine

Vérifiez votre domaine pour faciliter l’intégration des nouveaux utilisateurs. En tant que propriétaire ou administrateur de votre organisation, vous avez la possibilité ...