Mappage du groupe SSO

Automatically translated

Les mappages de groupes permettent aux propriétaires et aux administrateurs d’associer des groupes de leur fournisseur d’identité (IdP) à des organisations et des rôles dans DeepCloud. De cette façon, l’association des utilisateurs SSO aux organisations DeepCloud peut être gérée de manière centralisée dans l’IdP, au lieu de devoir le faire manuellement dans DeepCloud. Cela simplifie la gestion des utilisateurs et améliore la cohérence et la sécurité.

Les mappages de groupes permettent d’associer des groupes de votre IdP aux organisations et rôles correspondants dans DeepCloud. Lorsqu’un utilisateur SSO se connecte, DeepCloud attribue automatiquement les organisations et les rôles configurés qui ont été associés aux groupes de sécurité de l’utilisateur.

La gestion des organisations et des rôles pour vos utilisateurs SSO est donc pilotée par l’IdP, ce qui crée une source de vérité centrale.

Avant de pouvoir configurer les mappages de groupe dans DeepCloud, votre IdP doit être configuré pour transmettre les informations de groupe des utilisateurs pendant l’authentification SSO.

Conditions préalables

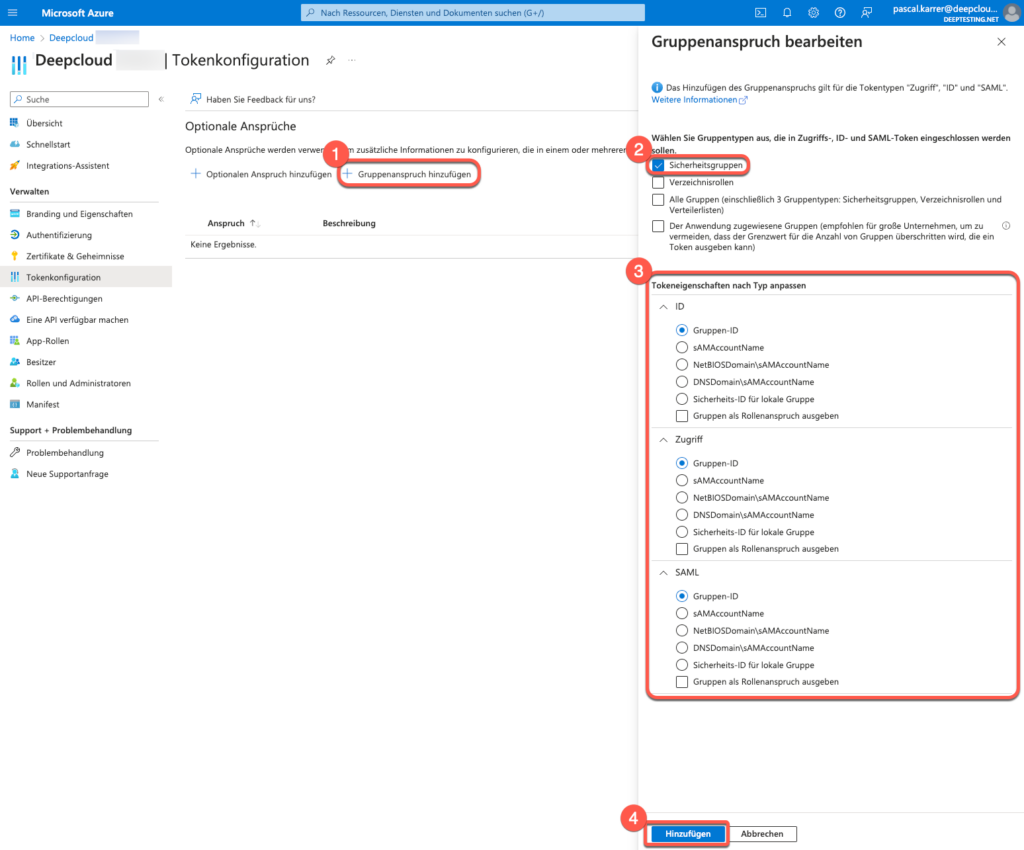

Microsoft Entra (Azure)

Configuration IDP

- Recherchez les enregistrements de l’application DeepCloud sur le portail Azure

Allez sur le portail Azure et naviguez vers Azure Active Directory > Microsoft Entra ID > Enregistrements de l’application. Recherchez votre application DeepCloud et sélectionnez-la. - Dans la barre de navigation, sélectionnez Configuration du jeton

- Cliquez sur Ajouter une revendication de groupe. La boîte de dialogue « Revendication de groupe » s’affiche.

a. Sélectionnez « Groupes de sécurité » comme type de groupe. - Sélectionnez ID de groupe pour utiliser l’identifiant unique du groupe. Cette sélection permet de créer la cartographie des groupes dans DeepCloud en utilisant les identifiants des objets (par exemple, efa39f24-e8db-4526-b65d-cc029d874c3c).

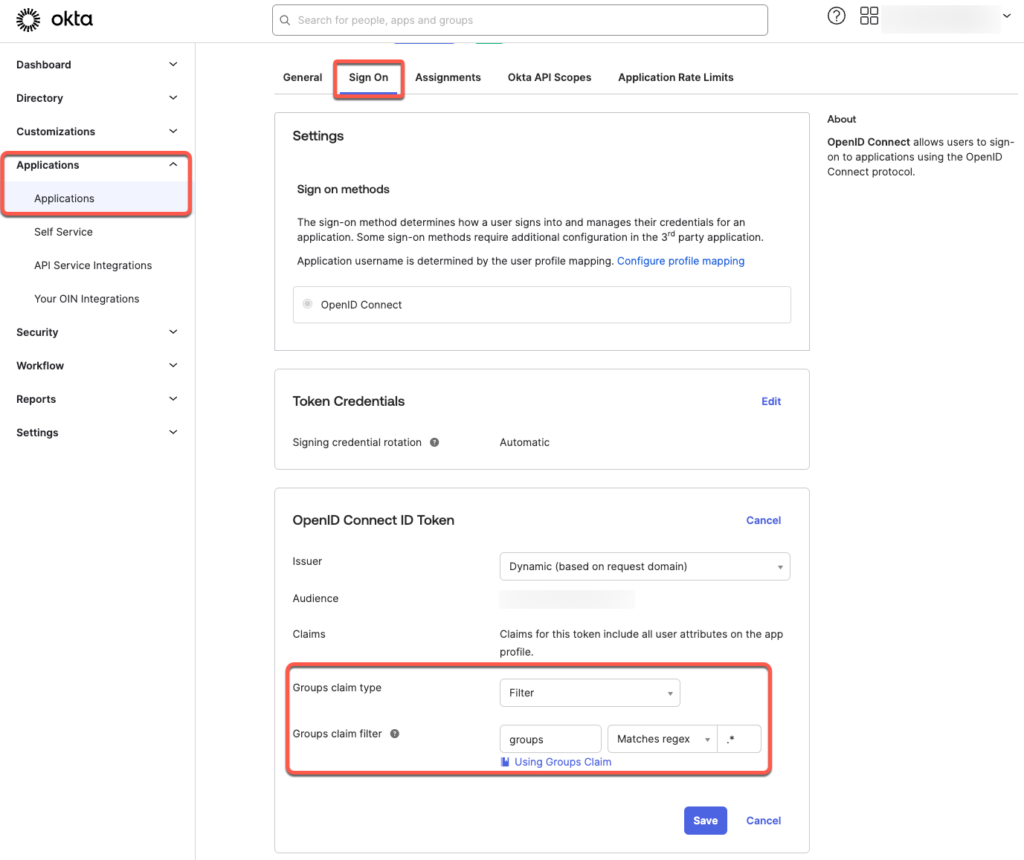

OKTA

Configuration IDP

- Dans le tableau de bord Okta Admin, recherchez l’application DeepCloud

Allez dans le tableau de bord Okta Admin et naviguez vers Applications > Applications. Trouvez votre application DeepCloud et sélectionnez-la. - Dans la barre de navigation, sélectionnez Sign On

- Dans OpenID Connect ID Token, cliquez sur Edit.

a. Pour « Groups claim type », sélectionnez Filter

b. Pour « Groups claim filter », sélectionnez « groups » « Match Regex » « .* » - Enregistrez les modifications

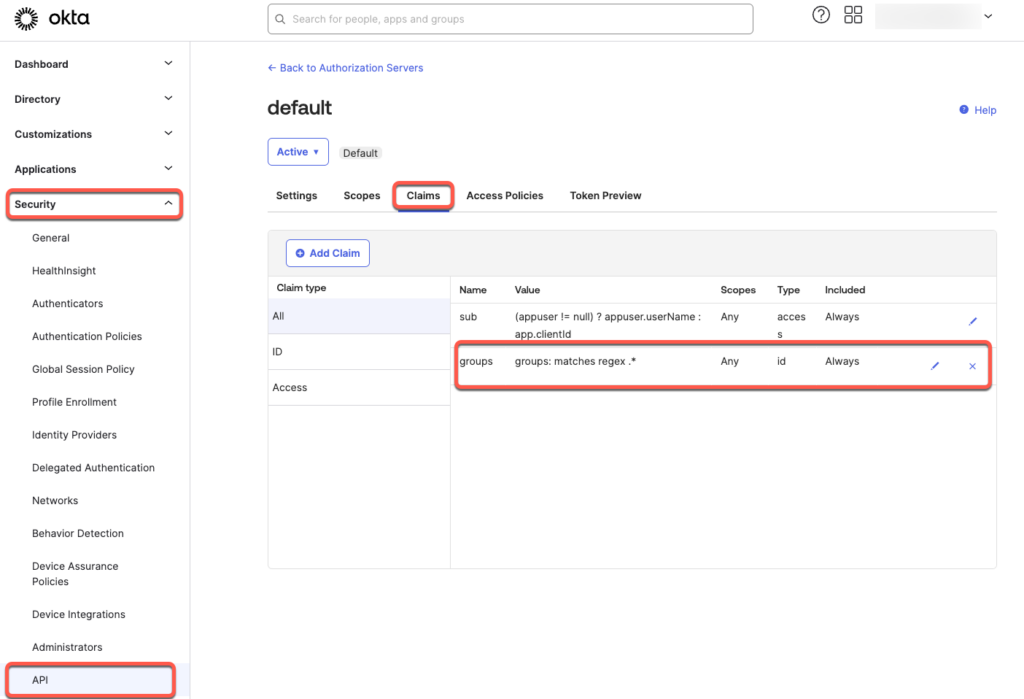

Pour qu’OKTA envoie également les Group-Claims dans le jeton d’identification, suivez ces étapes :

- Naviguez vers Security > API.

- Sélectionnez le serveur d’autorisation que vous souhaitez utiliser pour l’application DeepCloud. En général, c’est « Default ».

- Cliquez sur l’onglet Réclamations.

- Ajoutez une nouvelle revendication de groupe

a. Cliquez sur le bouton « Add Claim ».

b. Donnez à la revendication le nom « groups ».

c. Sélectionnez « ID Token – Always » comme type de jeton

d. Sélectionnez « Groups » comme type de valeur

e. Sélectionnez « Matches Regex » comme filtre « .* ». - Enregistrez les ajustements

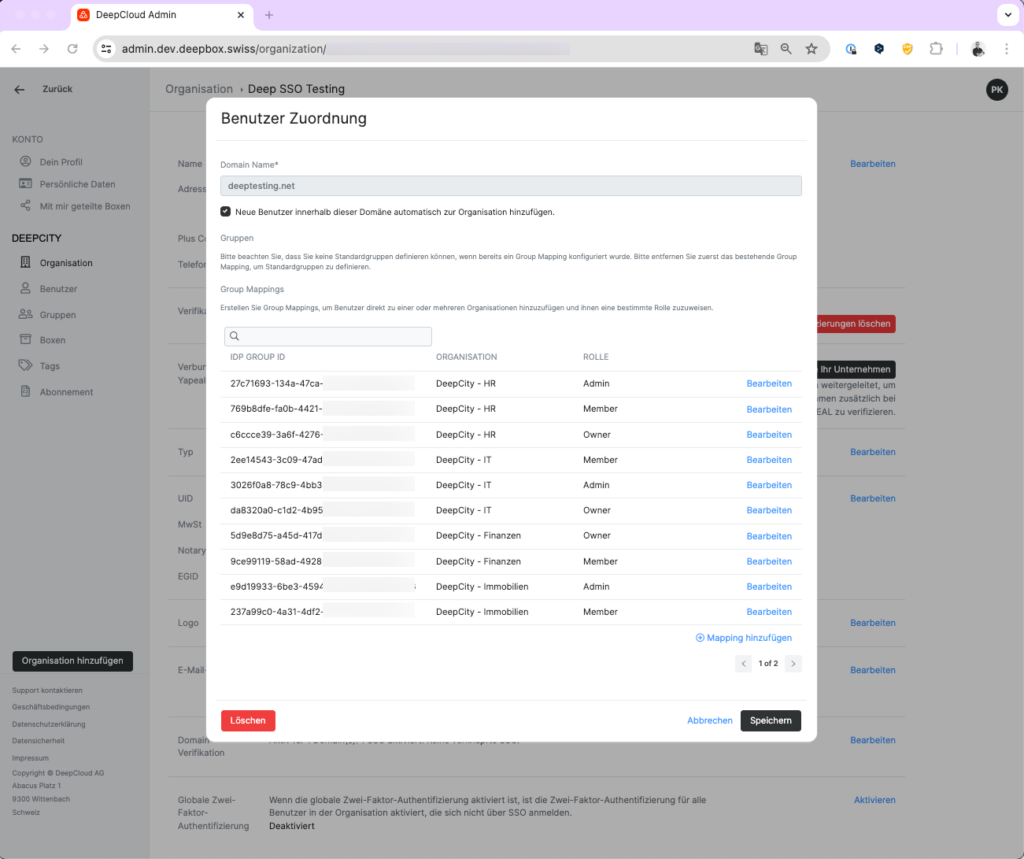

Configuration du mappage de groupe dans DeepCloud

- Ouvrez la configuration du domaine / SSO

Allez dans DeepAdmin et naviguez vers Organisation > Vérification du domaine / Configuration SSO > Modifier. La boîte de dialogue « Vérification du domaine / Configuration SSO » s’affiche. - Sélectionnez Gestion des accès pour modifier ou créer le mappage de groupe. La boîte de dialogue « Gestion des accès » s’affiche.

a. Cochez la case « Ajouter automatiquement les utilisateurs de ce domaine à l’organisation lors de la connexion ». - Configurez un nouveau mappage de groupe via « Ajouter un mappage ».

a. Spécifiez l’ID d’objet du groupe de sécurité à partir de Microsoft Entra ID ou le nom du groupe à partir d’Okta Admin.

b. Sélectionnez l’organisation appropriée

c. Sélectionnez le rôle approprié.

Remarque

Veuillez noter que vous ne pouvez pas définir un mappage de groupe si un groupe par défaut est déjà configuré. Veuillez d’abord supprimer les groupes par défaut existants pour définir un mappage de groupe.

Limites

DeepCloud prend en charge les jetons de connexion contenant jusqu’à 200 identifiants de groupe (OKTA jusqu’à 100 groupes). Si vous souhaitez utiliser plus de 200 groupes par utilisateur, veuillez contacter notre support.

Avons-nous répondu à votre question ?

Related articles

Configuration SSO

En tant que propriétaire ou administrateur de votre organisation, vous avez la possibilité de configurer un IdP pour votre organisation DeepCloud. Cela a l’avantage que ...

Que puis-je faire avec les groupes ?

Dans un groupe, vous pouvez ajouter plusieurs utilisateurs et refléter les équipes au sein d’une organisation. Ceci est particulièrement utile lorsque vous travaillez avec...